本文是前一篇文章的续篇,假设 Active Directory 已经构建完成。

有关 Active Directory 的构建,请参阅前一篇文章。

背景

在我使用 AWS 构建远程工作环境的过程中,收到了员工希望在项目中使用 AWS 的需求。

虽然曾考虑为每个项目创建单独的 AWS 账户,但这种方法可能导致 AWS 账户的无序增多。

为了将费用集中在一个 AWS 账户中,我决定只使用一个 AWS 账户,并通过分配用户来进行管理。

问题

最初想到的方法是为员工分配 IAM 用户。

然而,这种方法在管理方面存在一些问题:

- 项目成员人数众多,为每个人分配 IAM 用户非常繁琐。

- 一个 IAM 用户不能属于多个 IAM 组。

(当成员参与多个项目时会产生问题。) - 有可能忘记已分配的 IAM 用户,

导致离职员工的账户仍然存在,最终无法判断这些账户的用途。

因此,我开始寻找一种可以集中管理的解决方案。

此外,既然远程工作环境已经通过 Active Directory 管理员工的用户 ID,

如果能够利用 Active Directory 用户进行管理,那将是理想的解决方案。

方法

通过使用 IAM Identity Center,可以实现用户管理和权限分配的集中管理。

此外,还发现可以将 Active Directory 指定为用户管理的来源。

因此,我决定将 IAM Identity Center 与现有的 Active Directory 进行集成,以向用户授予访问权限。

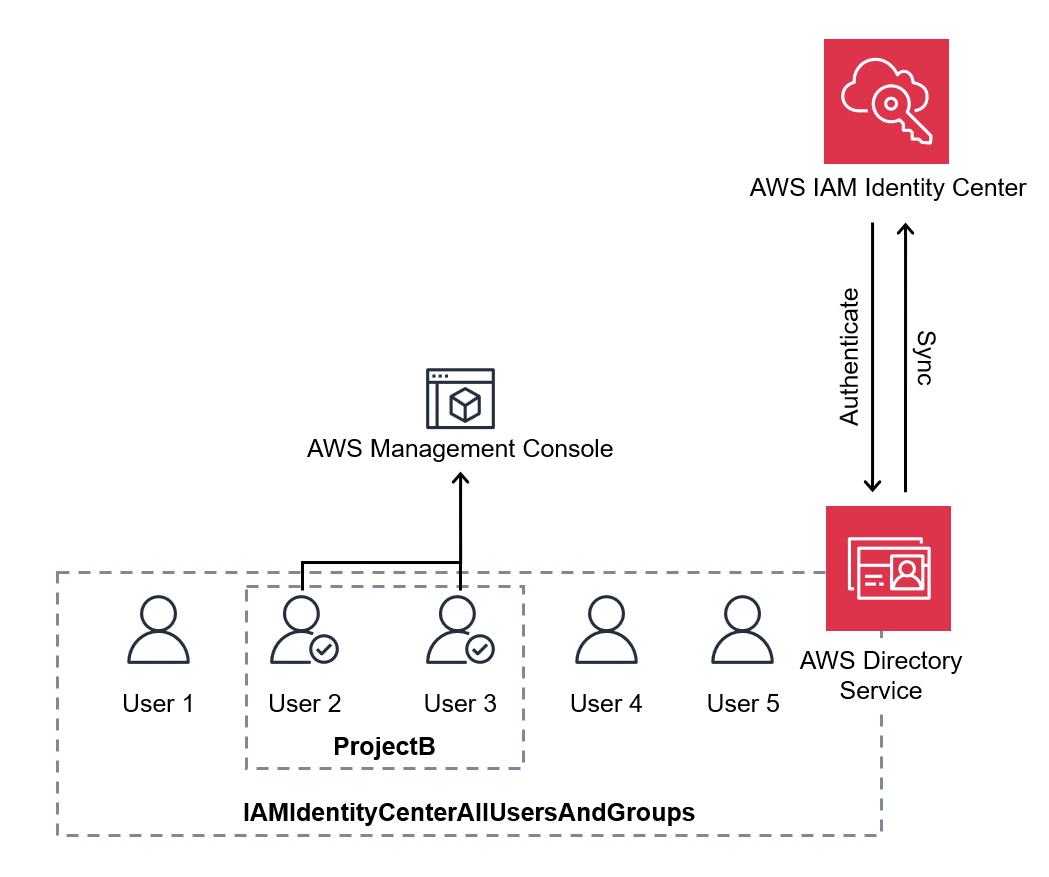

其大致架构如下:

管理员方面的步骤

创建 Active Directory 组(父组)

即使完成了集成设置,Active Directory 中的所有用户也不会自动注册到 IAM Identity Center。

集成后,需要指定哪些组或用户与 IAM Identity Center 同步。

因此,先创建一个父组,用于包含需要同步的用户。†

- 通过以下链接创建组。

根据需要,将<Directory ID>替换为您自己的目录 ID:

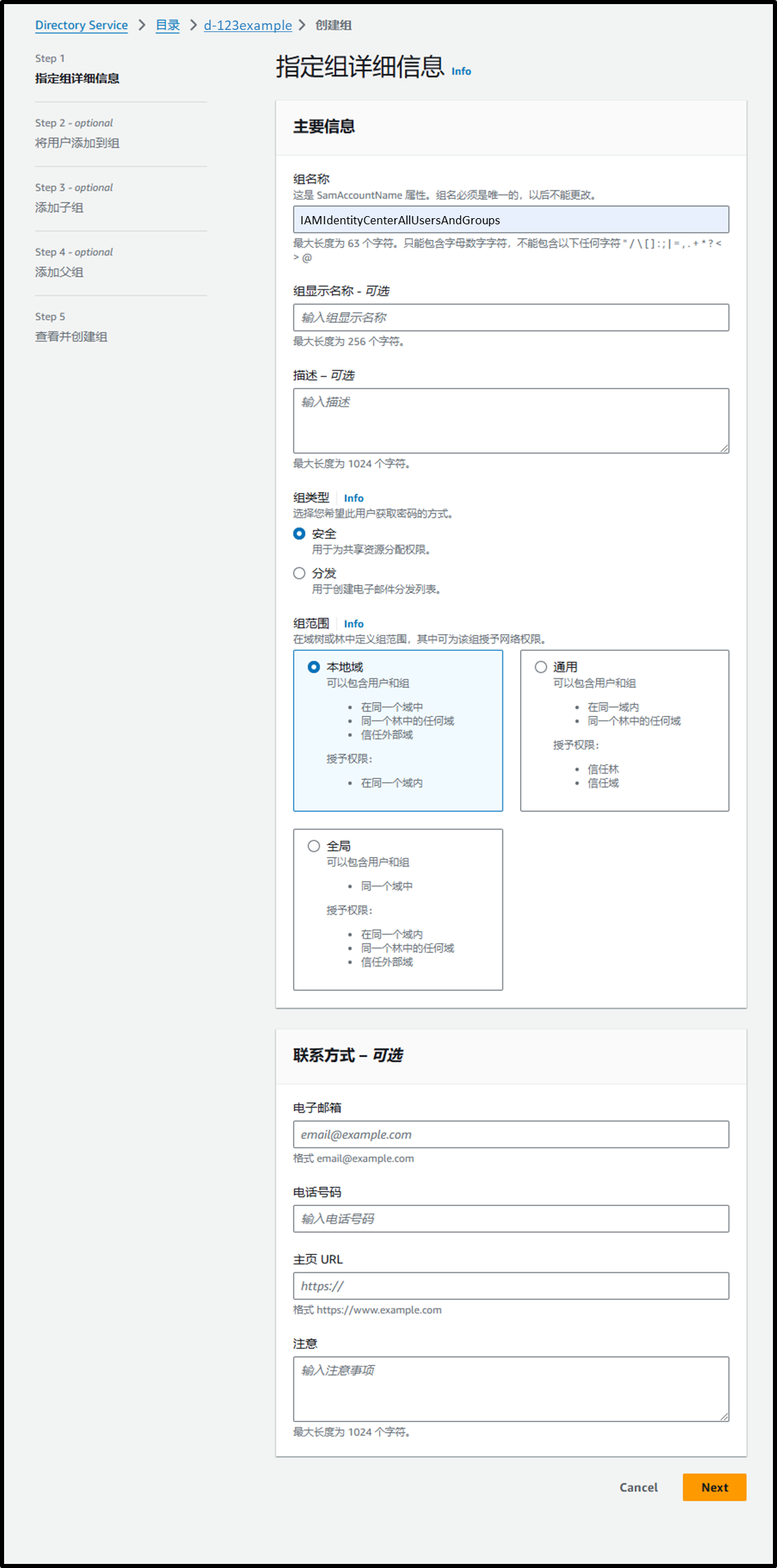

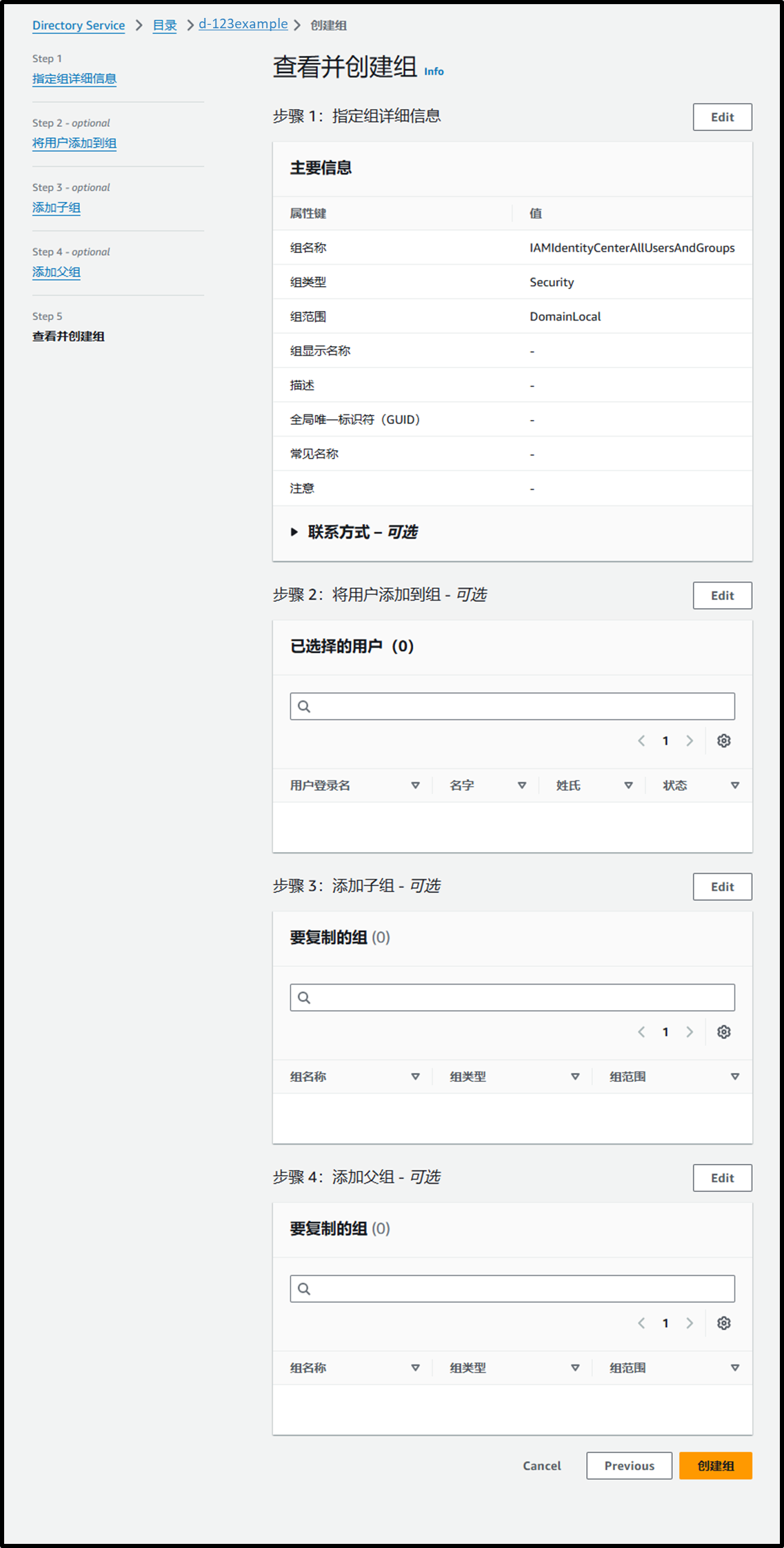

https://us-east-1.console.aws.amazon.com/directoryservicev2/home?region=us-east-1&tab=groups#!/directories/<Directory ID>/createGroup - [Step 1] 指定组详细信息

- 组名称: IAMIdentityCenterAllUsersAndGroups

- 组类型: ⦿ 安全

- 组范围: ⦿ 本地域

图片

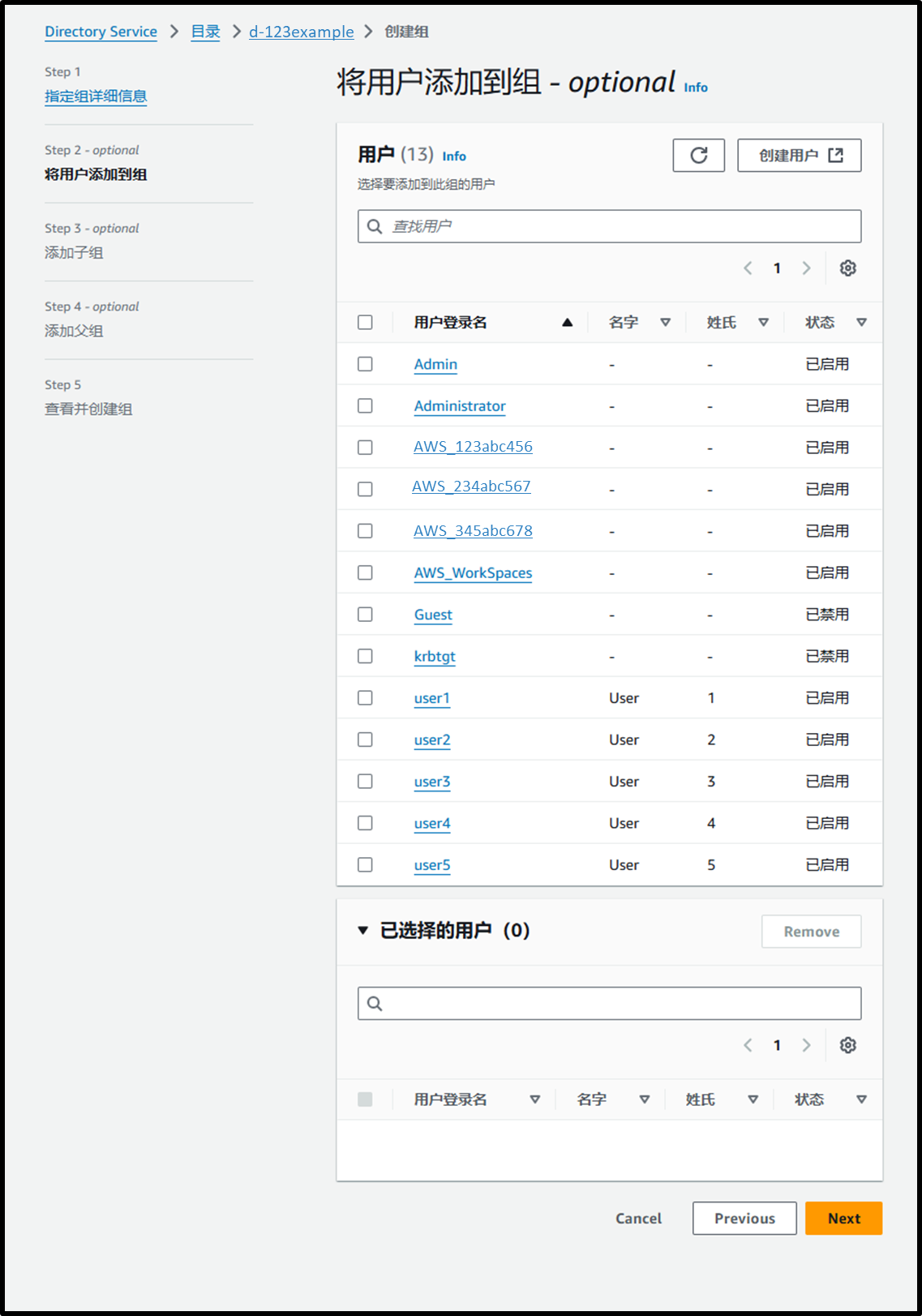

- [Step 2 - optional] 将用户添加到组

- 跳过此步骤,点击 Next。

图片

- [Step 3 - optional] 添加子组

- 跳过此步骤,点击 Next。

图片

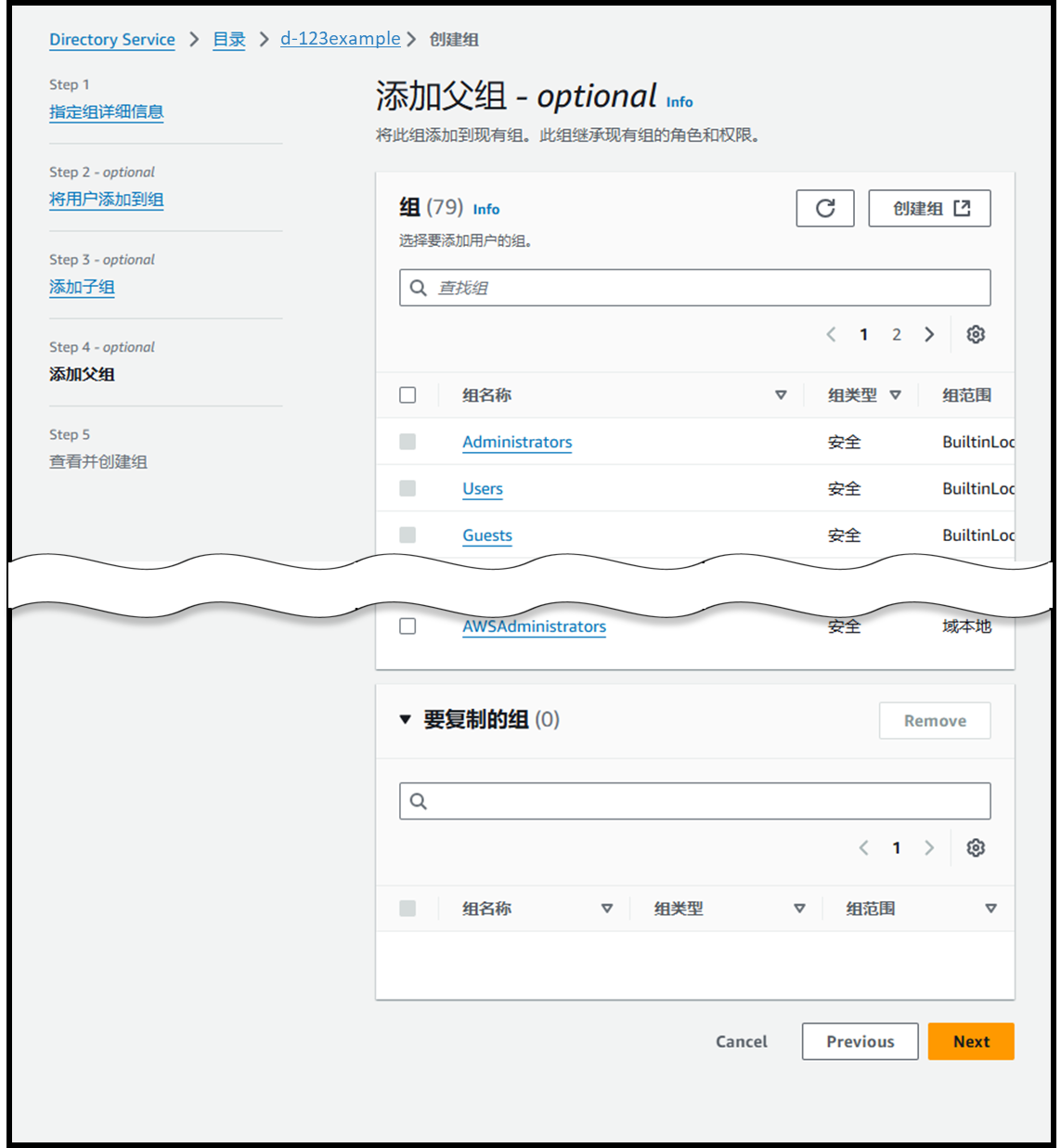

- [Step 4 - optional] 添加父组

- 跳过此步骤,点击 Next。

图片

- [Step 5] 查看并创建组

- 确认详细信息后,创建组。

图片

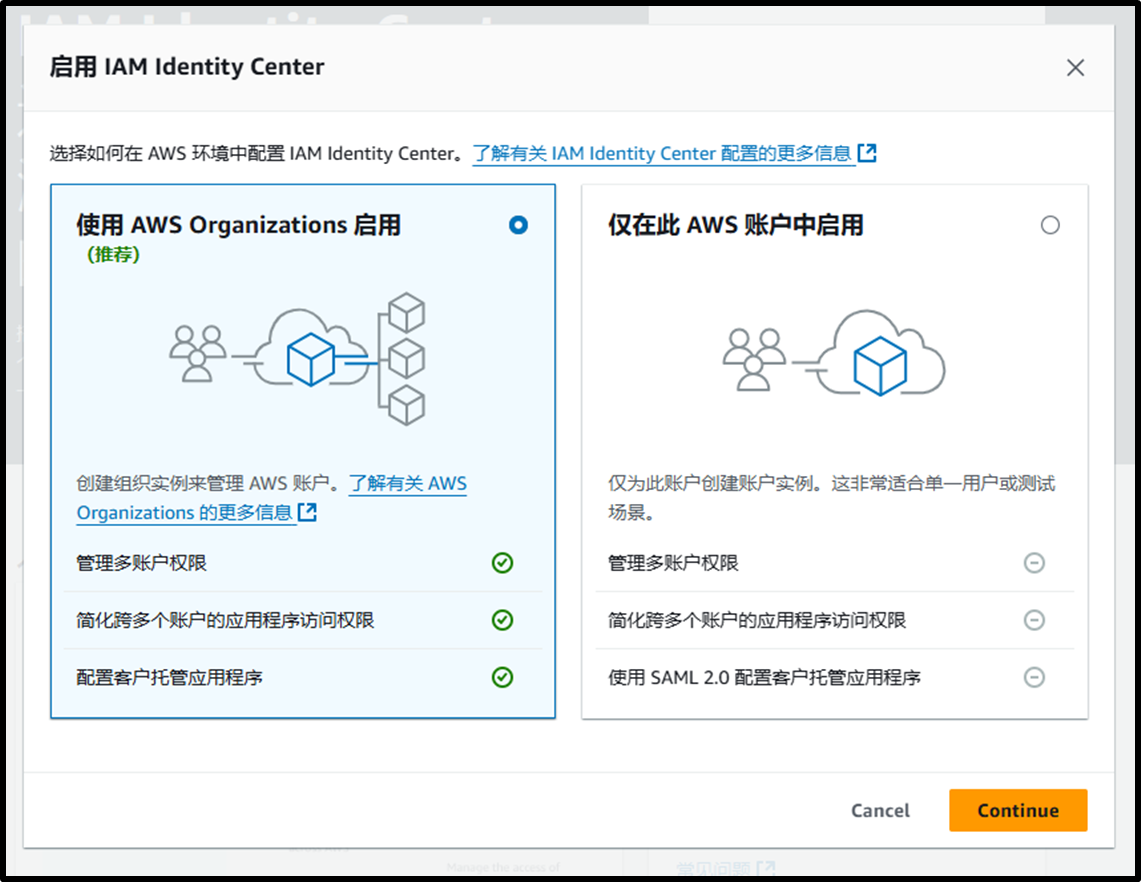

启用 IAM Identity Center

- 通过以下链接启用 IAM Identity Center:

https://us-east-1.console.aws.amazon.com/singlesignon/home

图片

- 由于未来可能需要与其他 AWS 账户进行关联,建议同时启用 AWS Organizations。

图片

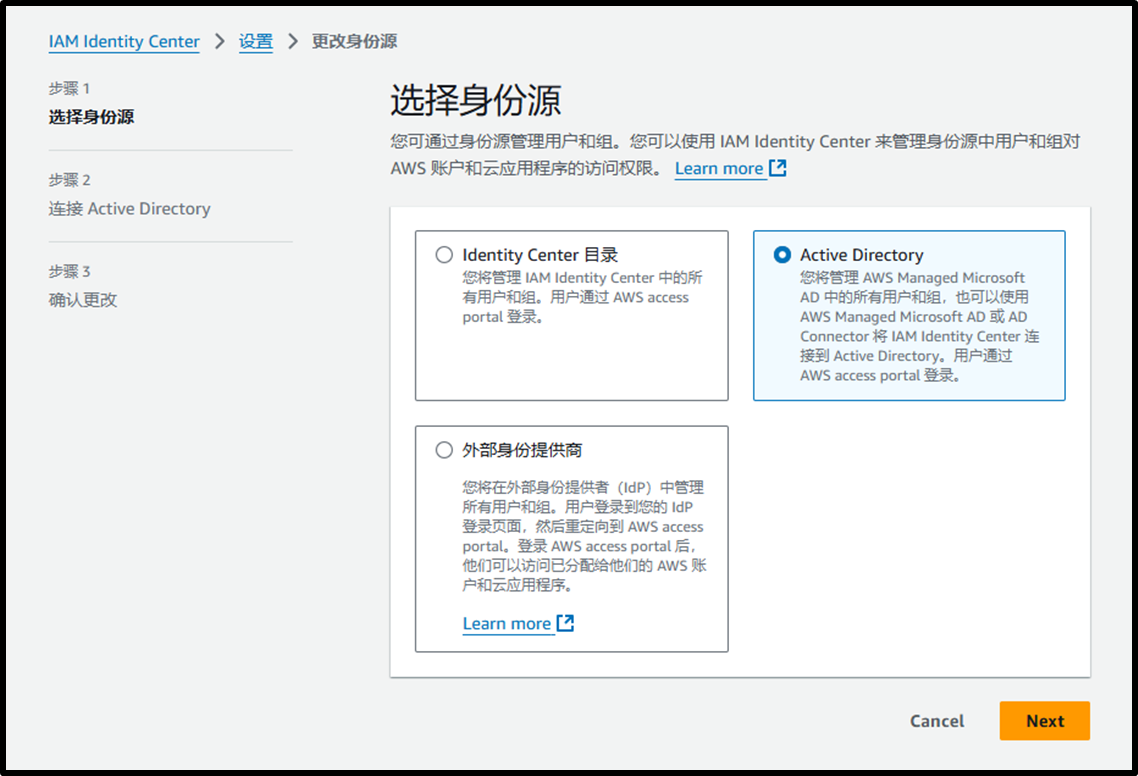

Active Directory 与 IAM Identity Center 的集成

- 从 IAM Identity Center 的设置页面更改身份源。

图片

- [步骤 1] 选择身份源:⦿ Active Directory

图片

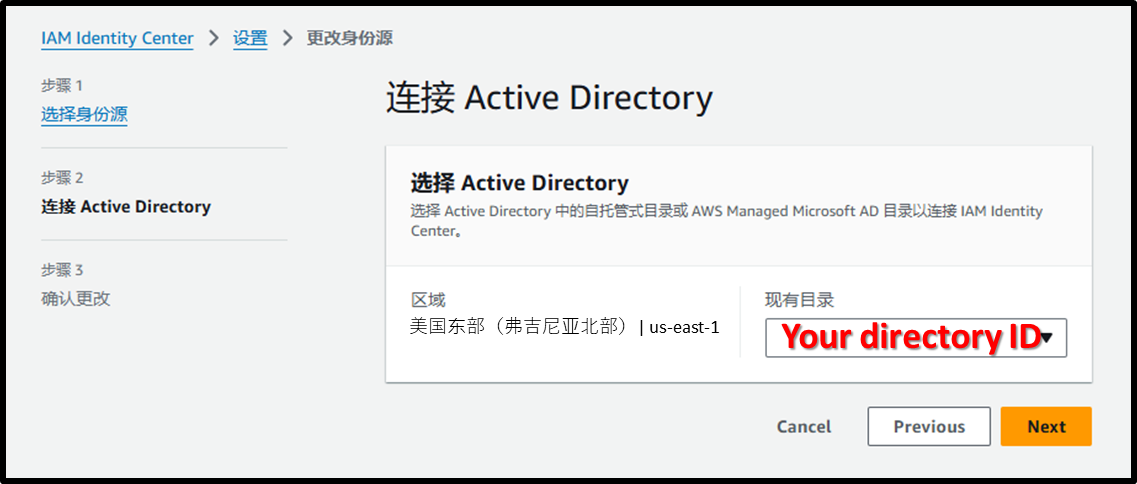

- [步骤 2] 连接 Active Directory

- 选择 Active Directory:选择已配置的目录。

图片

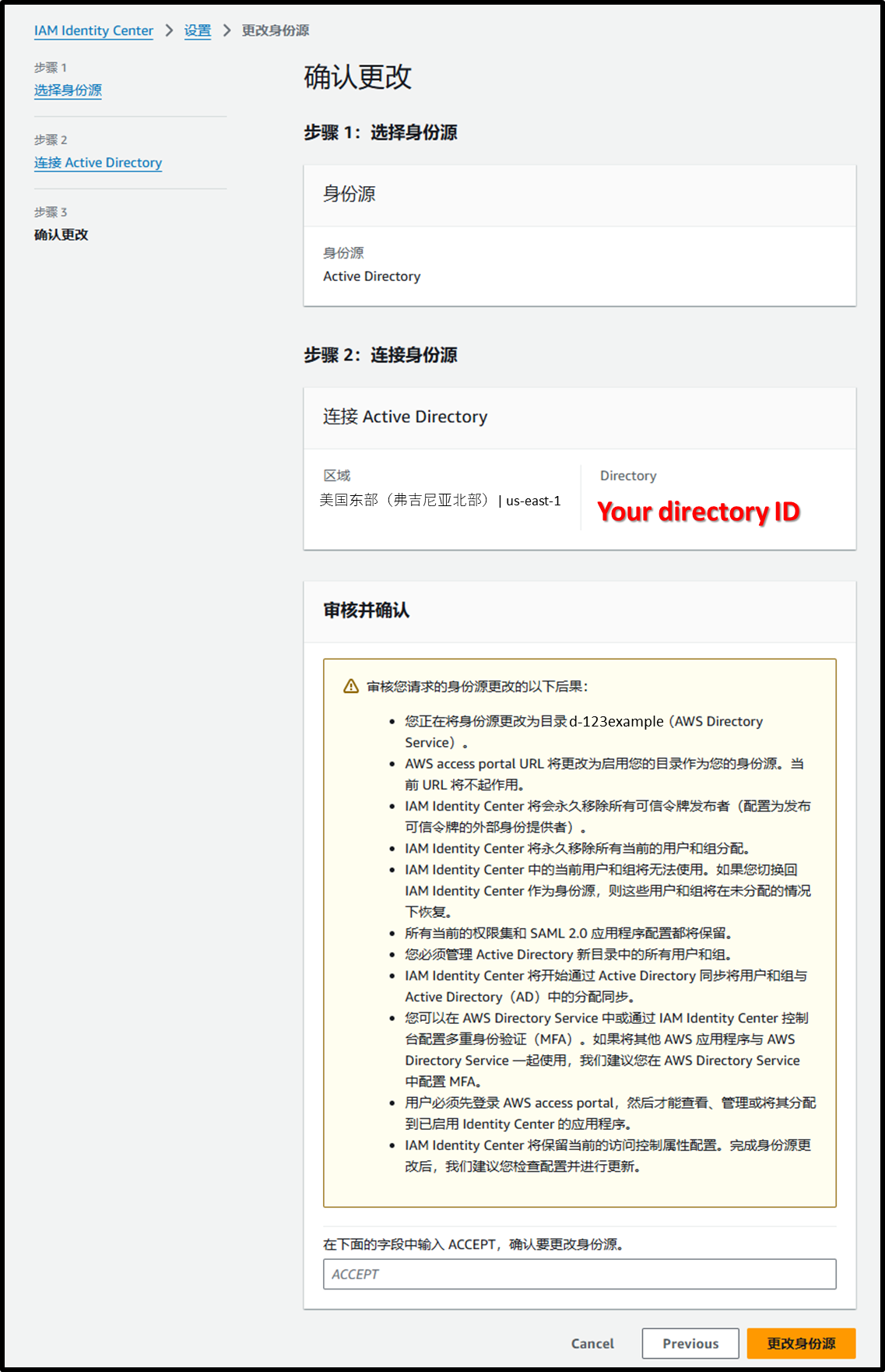

- [步骤 3] 确认更改

图片

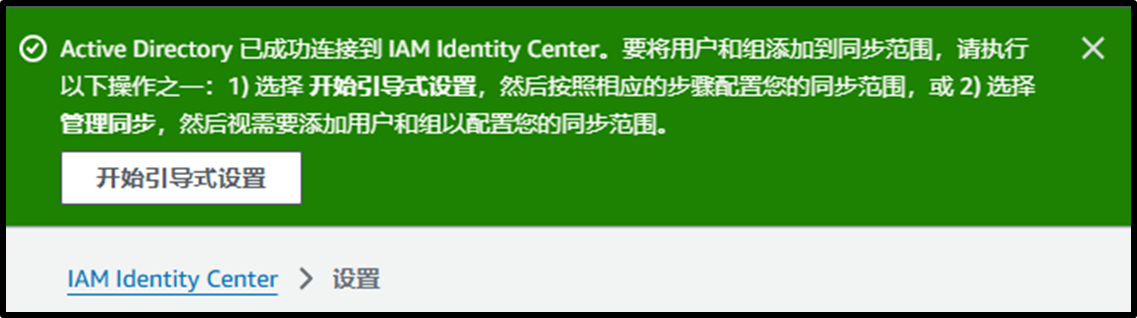

- 成功连接后,选择显示的横幅中的 开始引导式设置。

图片

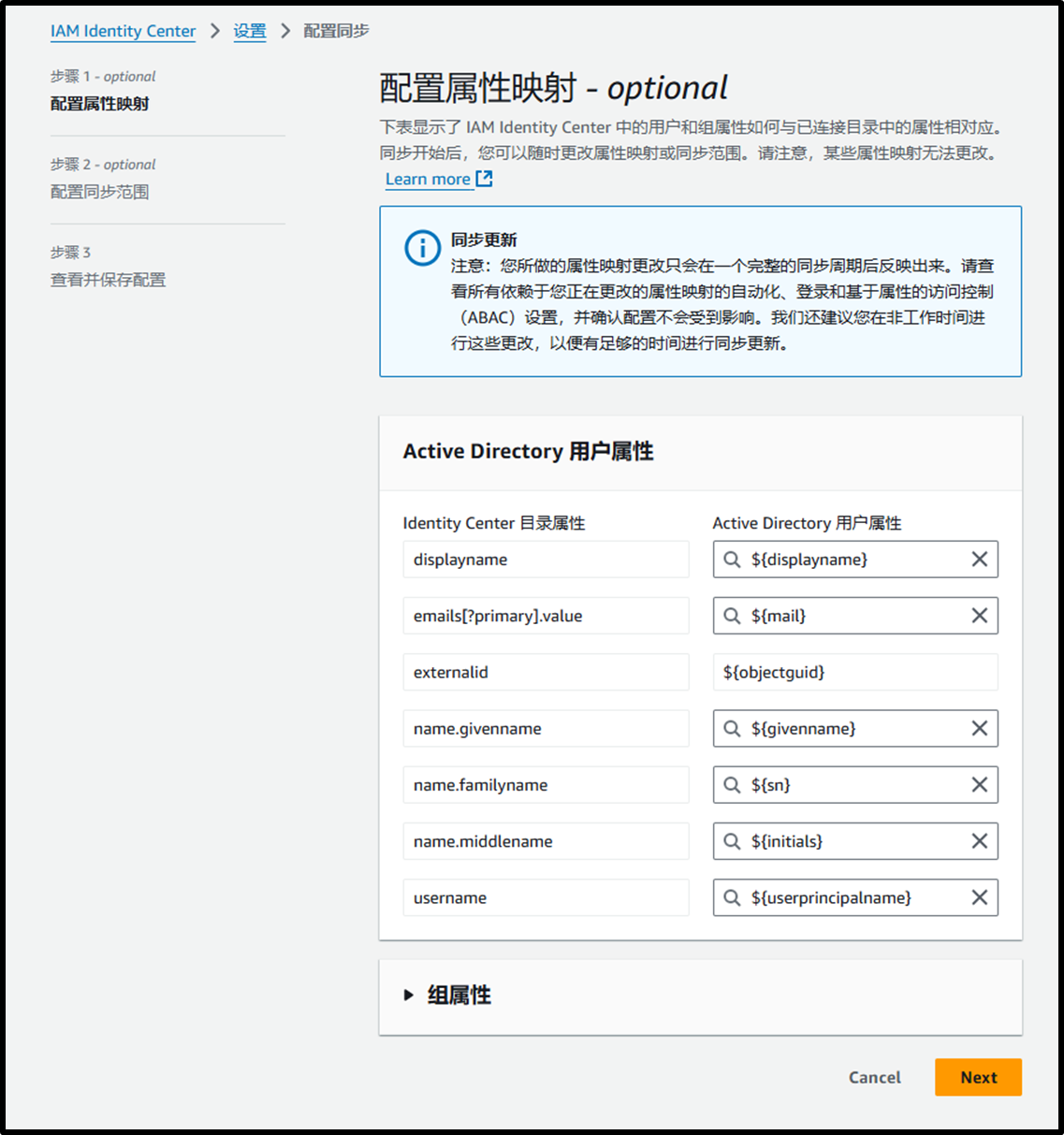

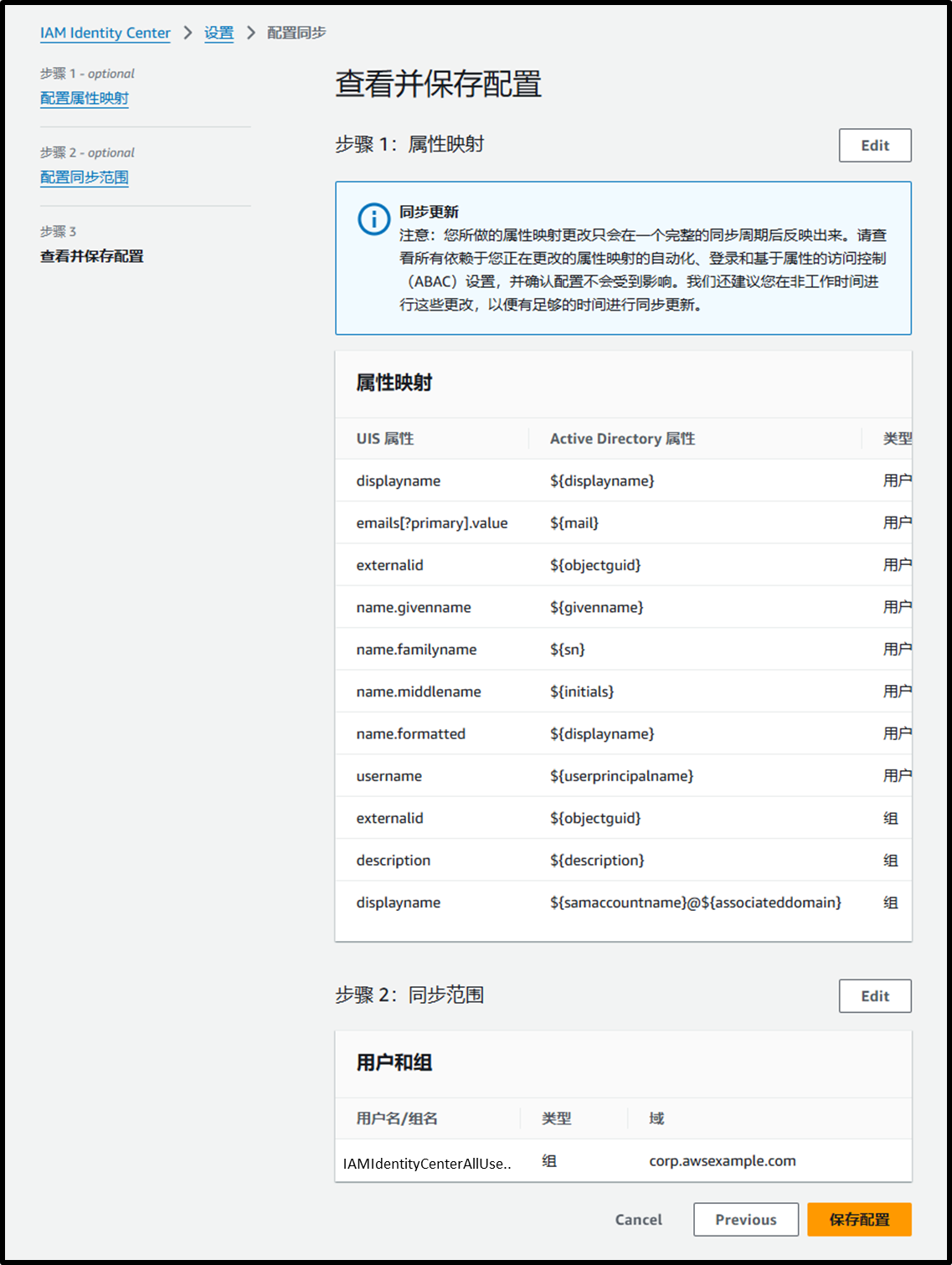

- [步骤 1 - optional] 配置属性映射

- 跳过此步骤,点击 Next。

图片

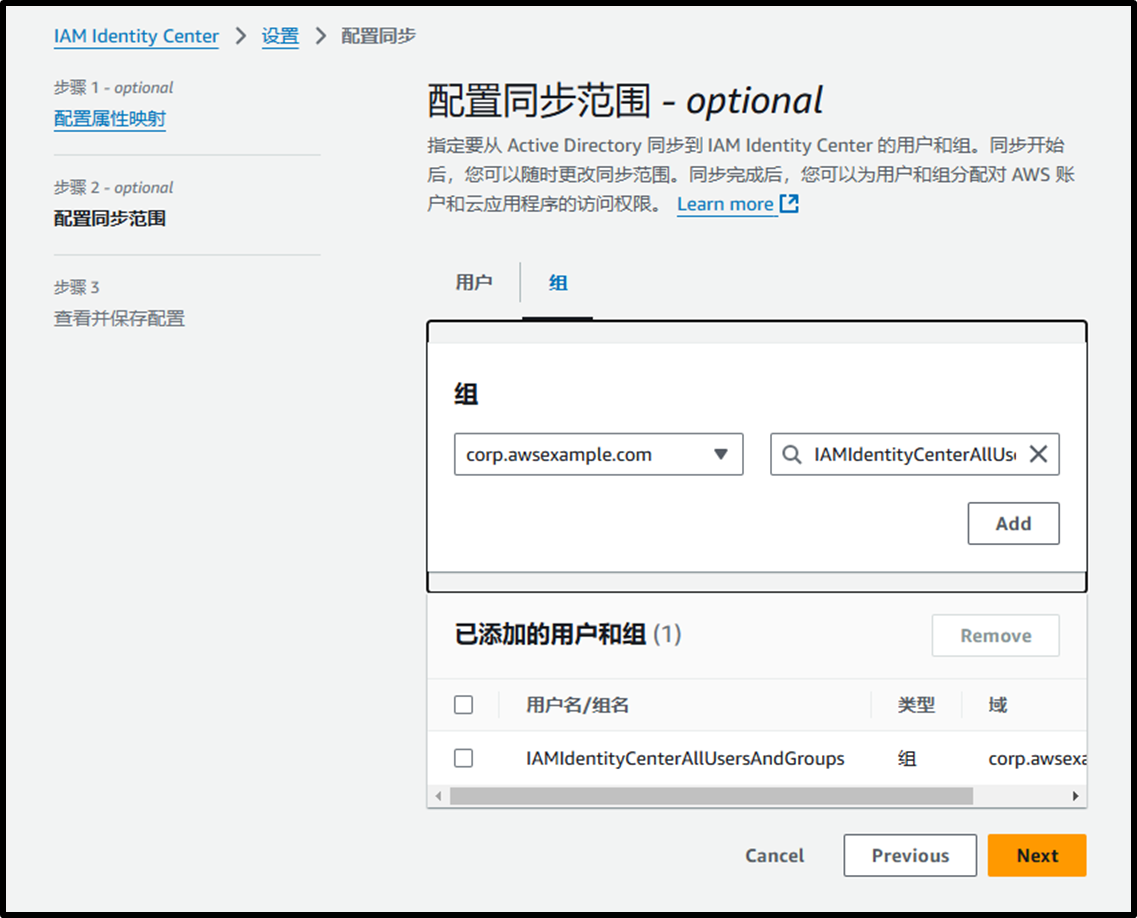

- [步骤 2 - optional] 配置同步范围

- 输入组

IAMIdentityCenterAllUsersAndGroups并点击 Add。

- 输入组

图片

- [步骤 3] 查看并保存配置

图片

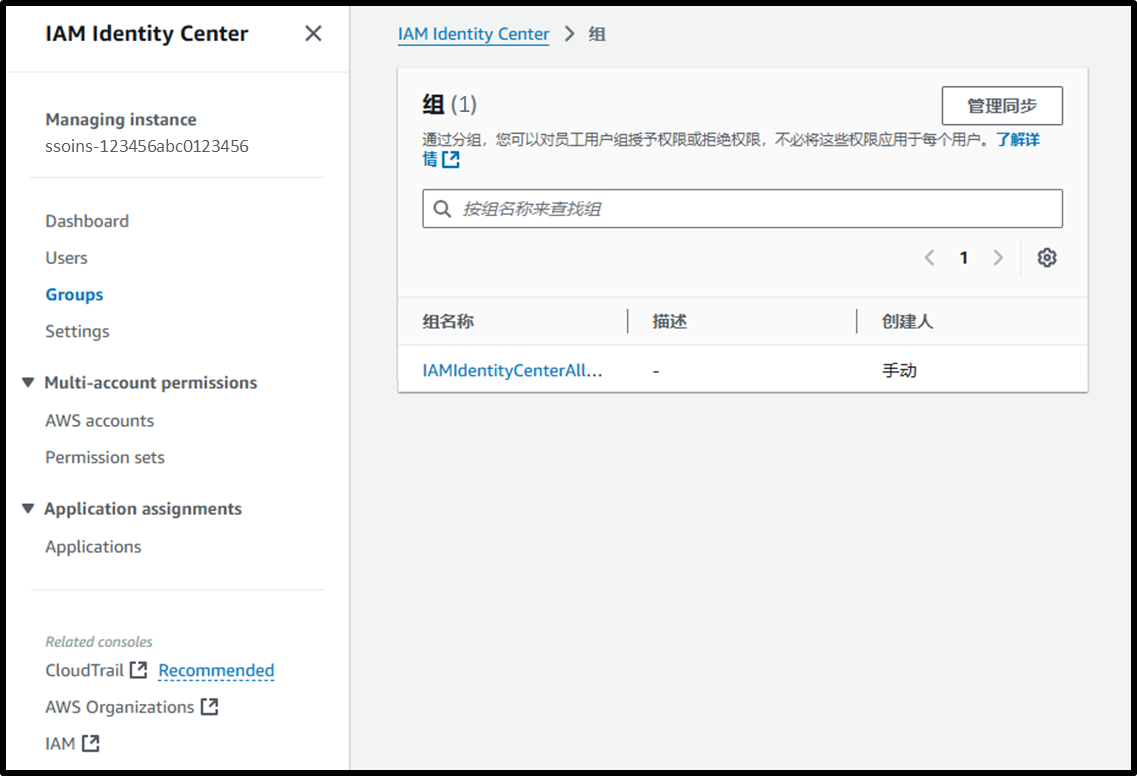

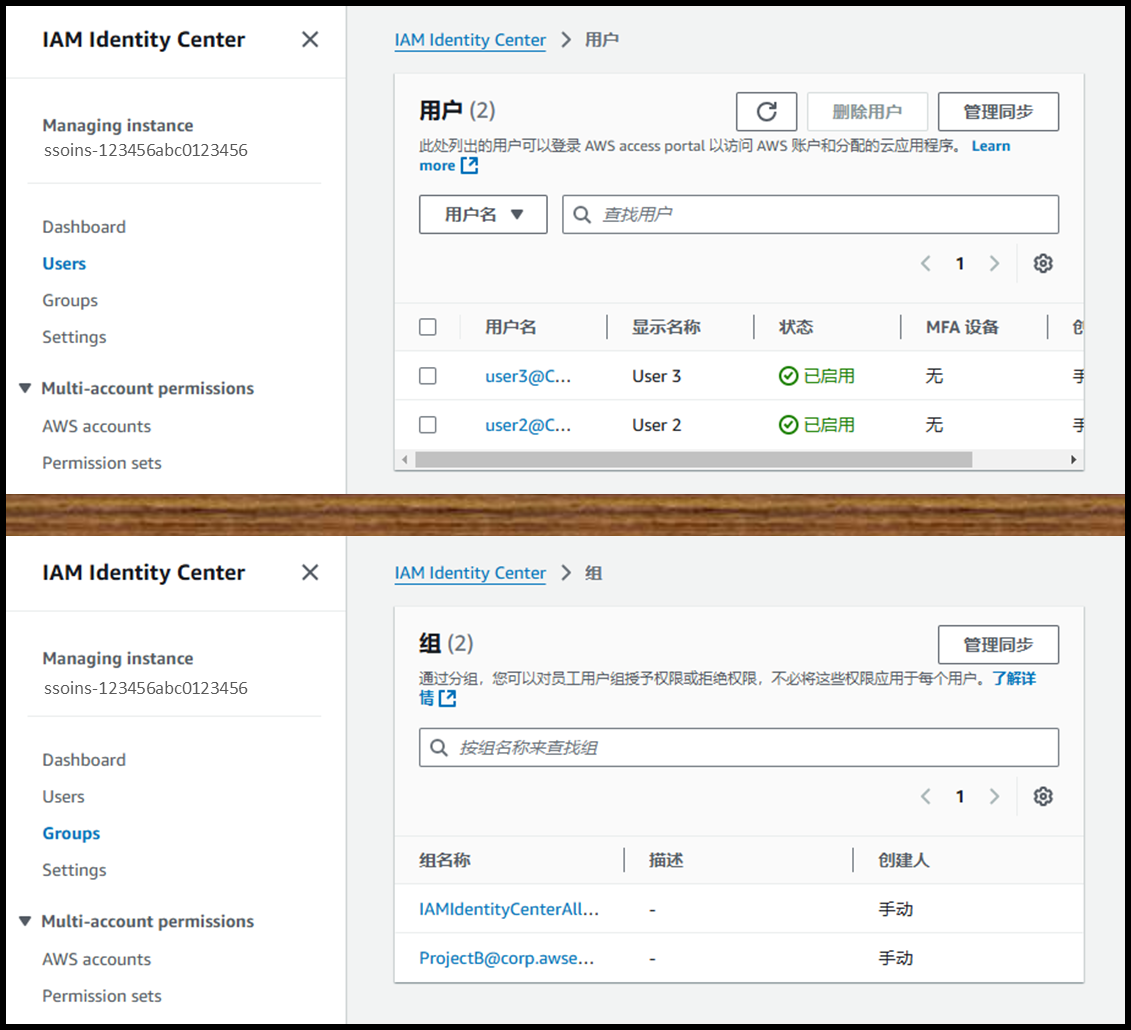

- 验证组是否已同步到 IAM Identity Center 组。

图片

创建 Active Directory 组(子组)

为每个项目创建一个组,并添加属于该项目的员工用户。

每个项目组应加入到组 IAMIdentityCenterAllUsersAndGroups 中。

请注意,IAM Identity Center 中的属性必须是唯一的,因此请确保所有用户的电子邮件地址没有重复。

如果存在重复的电子邮件地址,只有其中一个用户会被注册到 IAM Identity Center 中。

- 通过以下链接创建组。

根据需要,将<Directory ID>替换为您自己的目录 ID:

https://us-east-1.console.aws.amazon.com/directoryservicev2/home?region=us-east-1&tab=groups#!/directories/<Directory ID>/createGroup

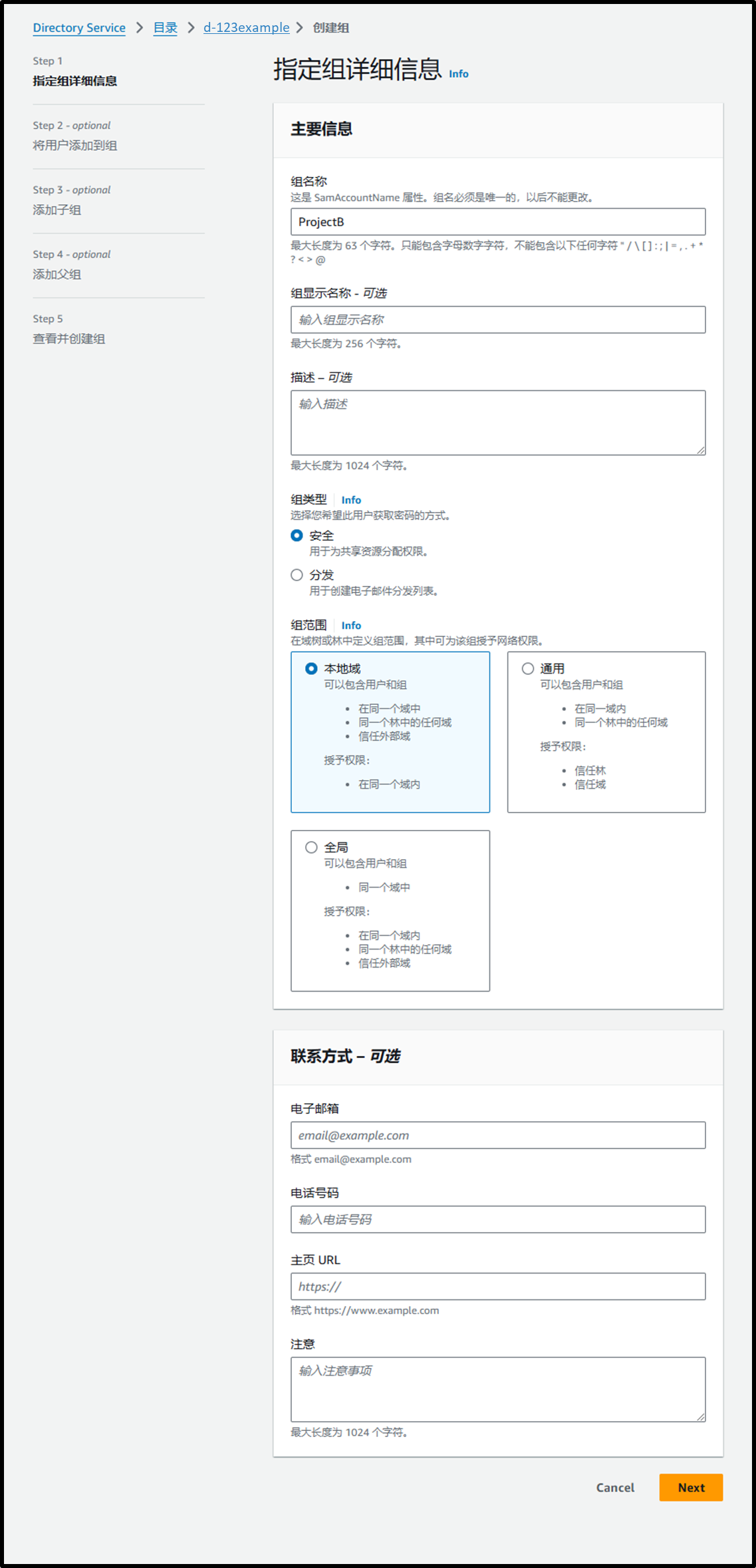

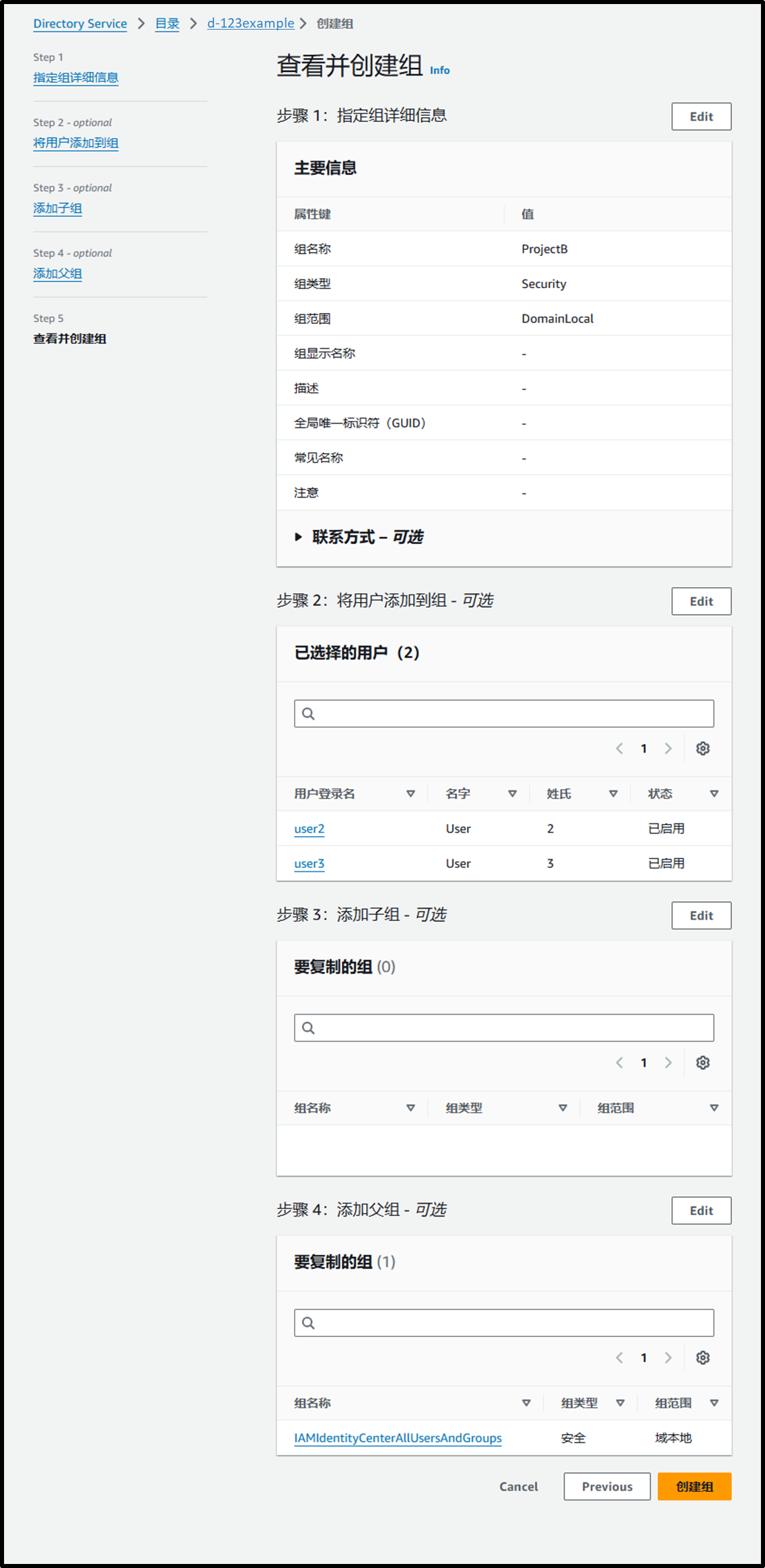

- [Step 1] 指定组详细信息

- 组名称: ProjectB

- 组类型: ⦿ 安全

- 组范围: ⦿ 本地域

图片

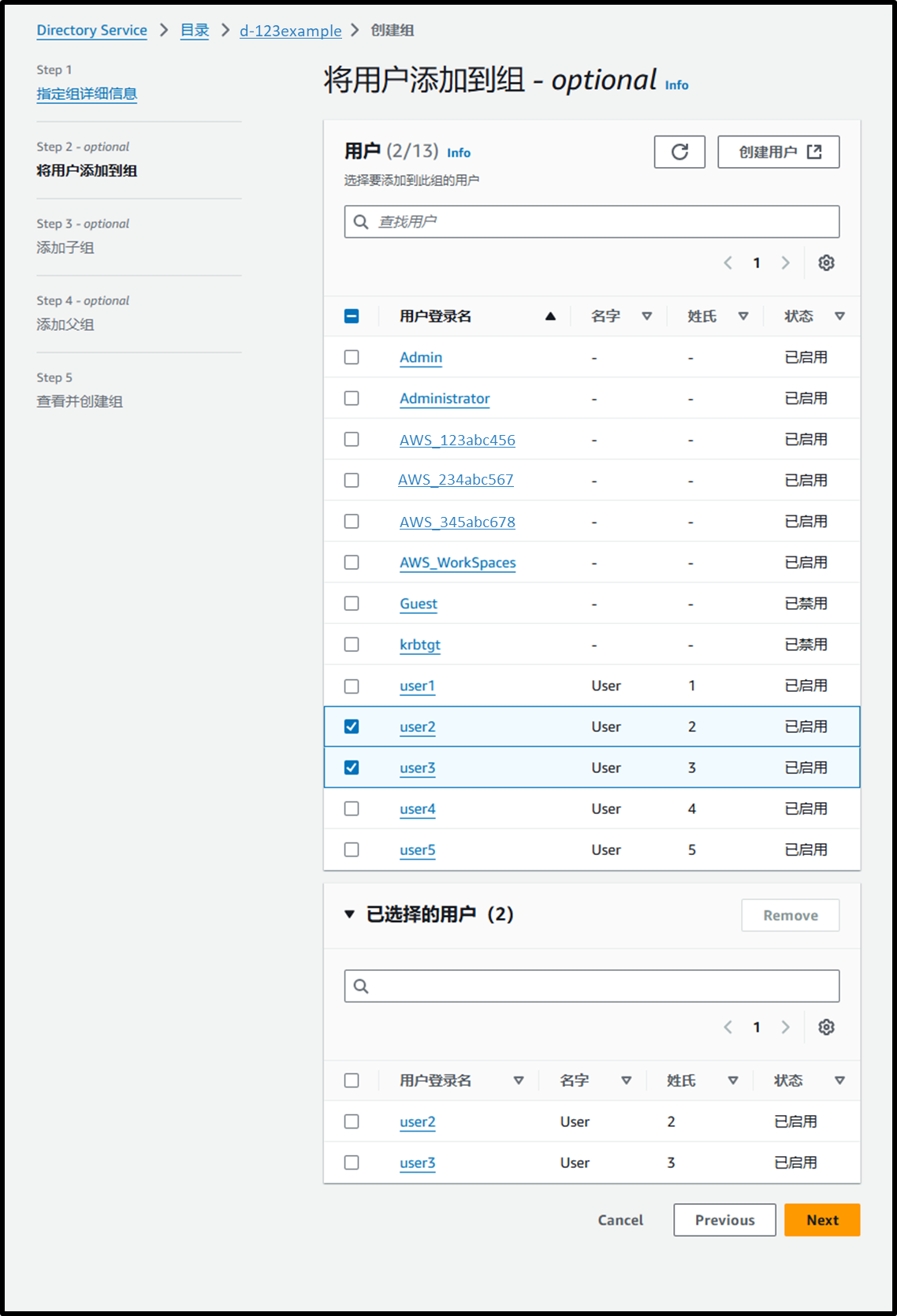

- [Step 2 - optional] 将用户添加到组

- 将属于 ProjectB 的员工用户(例如 User 2, User 3)添加到组中。

图片

- [Step 3 - optional] 添加子组

- 跳过此步骤,点击 Next。

图片

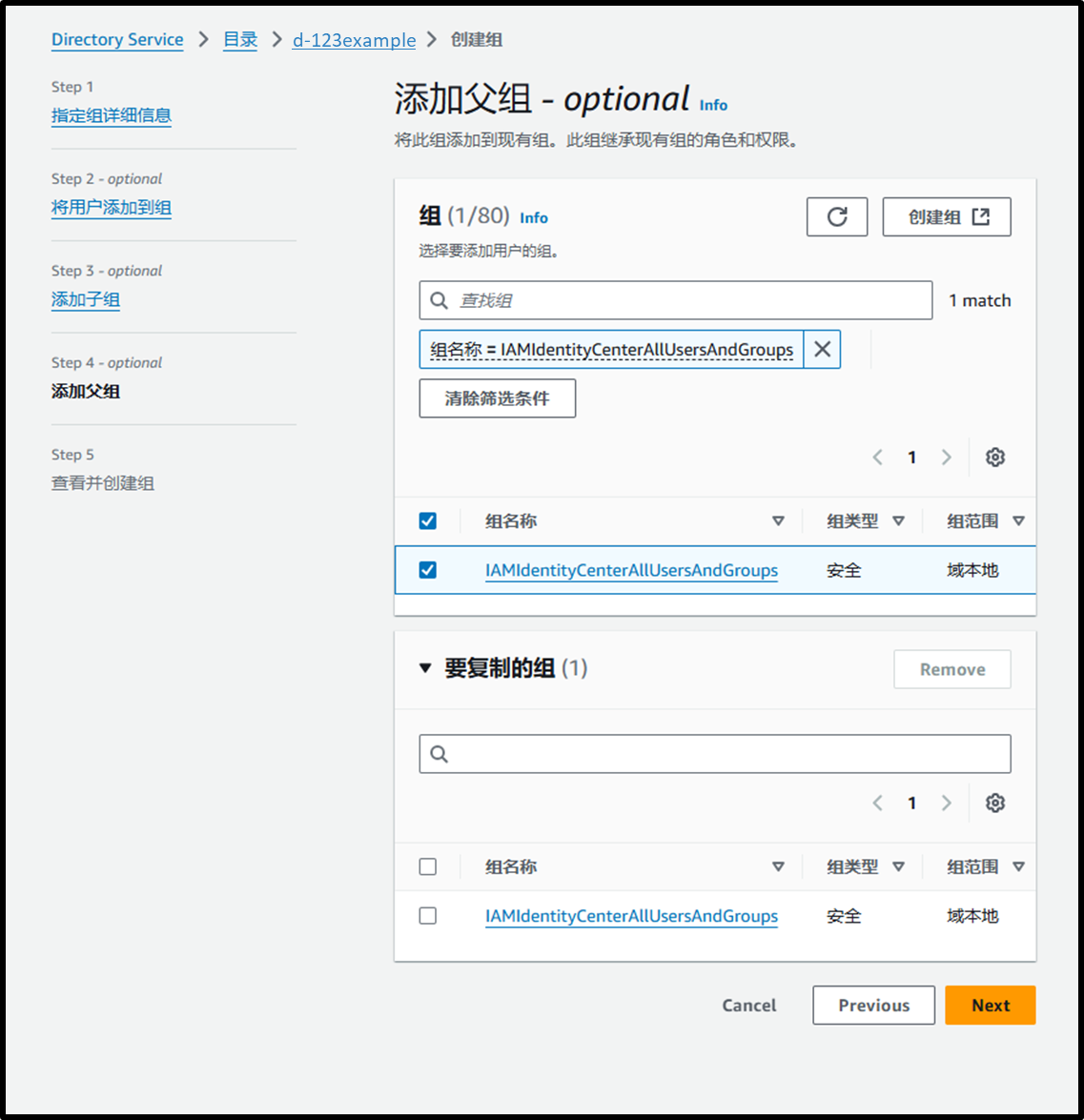

- [Step 4 - optional] 添加父组

- 添加组 IAMIdentityCenterAllUsersAndGroups。

图片

- [Step 5] 查看并创建组

图片

- 确认该组和用户是否已同步到 IAM Identity Center。

注意:同步可能需要 30 分钟到 2 小时。†

图片

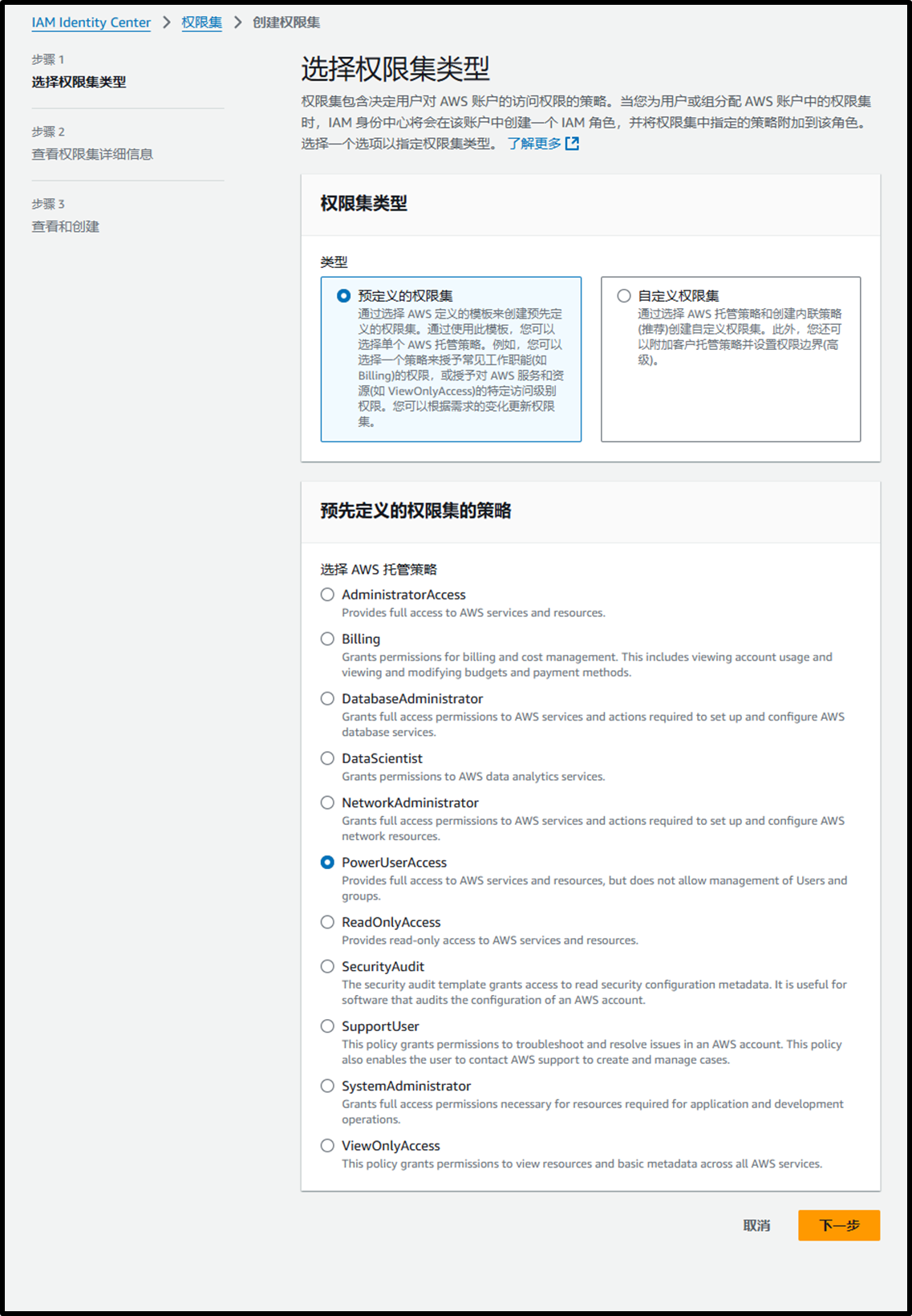

创建权限集

为属于 ProjectB 的用户设置访问权限。

授予 AWS 预定义的权限策略 PowerUserAccess。

描述:提供对 AWS 服务和资源的完全访问权限,但不允许管理用户和群组。

https://docs.aws.amazon.com/zh_cn/aws-managed-policy/latest/reference/PowerUserAccess.html

- 按照以下步骤创建权限集。

图片

- [步骤 1] 选择权限集类型

- 权限集类型: ⦿ 预定义的权限集

- 预先定义的权限集的策略: ⦿ PowerUserAccess

图片

- [步骤 2] 查看权限集详细信息

- 权限集名称: PowerUserAccess

- 会话持续时间: 1小时

图片

- [步骤 3] 查看和创建

图片

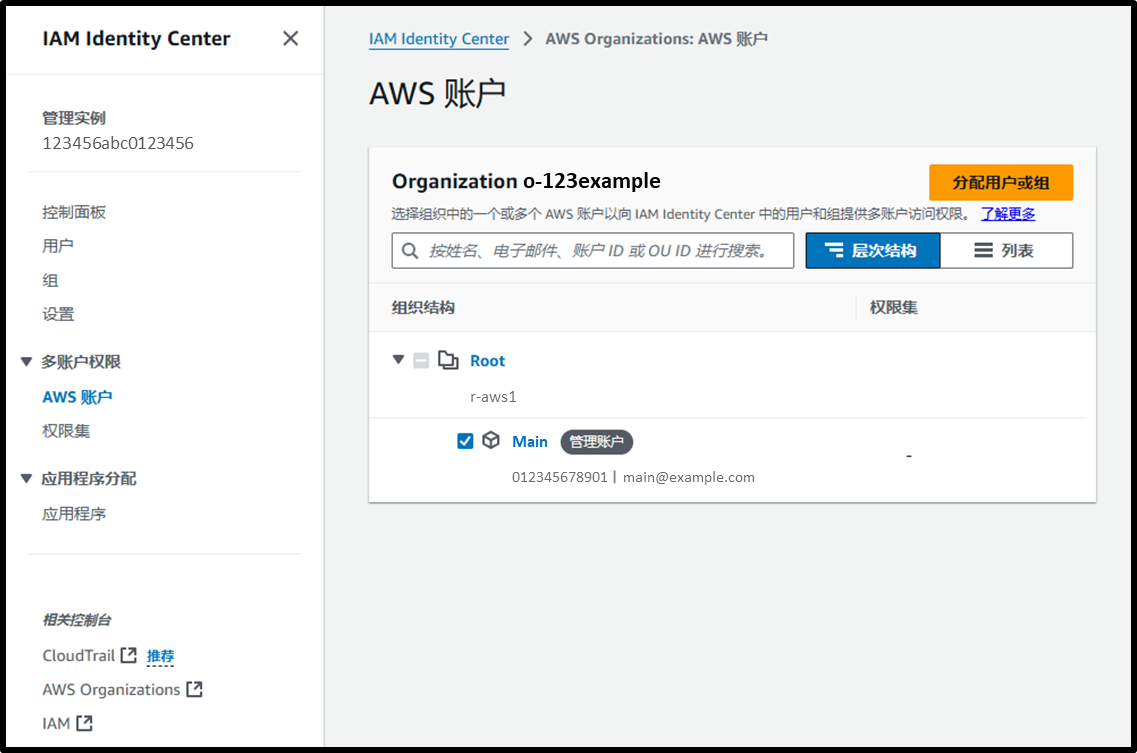

分配 AWS 账户访问权限

- 通过以下步骤,将 ProjectB 成员分配到相应的 AWS 账户。

图片

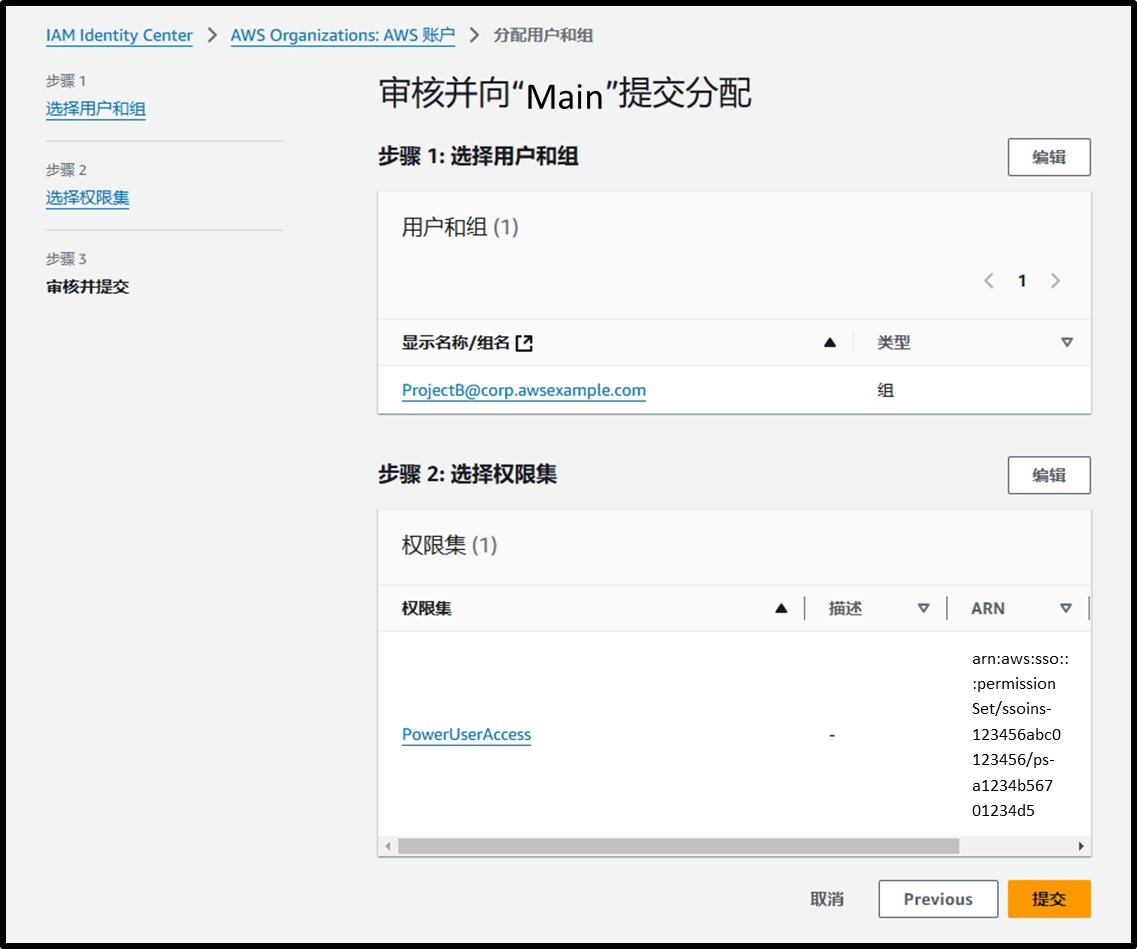

- [步骤 1] 选择用户和组

- 组: ☑️ ProjectB@corp.awsexample.com

图片

- [步骤 2] 选择权限集

- 权限集: ☑️ PowerUserAccess

图片

- [步骤 3] 审核并提交

图片

完成上述步骤后,ProjectB 的用户现在可以登录 AWS 管理控制台。

默认情况下,用户登录已启用多因素认证 (MFA)。

从安全角度出发,我们也在环境中保持了其启用状态。

如有需要,可以在 IAM Identity Center 的 [身份验证] 选项卡中禁用 MFA。

用户方面的步骤

ProjectB 成员的登录说明

以下是为 ProjectB 成员提供的登录步骤:

- 在个人智能手机上安装 Google Authenticator(MFA 身份验证应用)。[Google Play / App Store]

- 通过以下 URL 访问门户并输入用户名和密码。

将<Directory ID>替换为您使用的目录 ID:

https://<Directory ID>.awsapps.com/start - 通过选择身份验证应用注册 MFA 设备,按以下步骤操作:

- 显示 QR 码。

- 在智能手机上打开 Google Authenticator。

- 点击应用右下角的 + 并扫描 QR 码。

- 输入应用中 AWS SSO 条目下显示的六位数代码。

- 在门户的 [帐户] 选项卡中,点击 PowerUserAccess 登录。

最初,MFA 身份验证并不是主要考虑因素。但由于其默认启用,我们决定保持启用状态,以增强安全性。

其他项目似乎也会有类似的需求。如果是这样,将需要使用 权限集 来适当定义权限。